Descubren un implante de firmware malicioso creado específicamente para los routers de TP-Link que permite a los hackers ocultarse en la red.

Los ciberataques están a la orden del día en España, con los hackers buscando nuevos métodos con los que estafar, como el envío de falsas facturas de Endesa o la utilización de la inteligencia artificial para clonar la voz de familiares y dejar a la víctima sin sus ahorros. En esta ocasión, se ha alertado de que los routers de TP-Link están en riesgo debido a una vulnerabilidad que permite los hackers controlar estos dispositivos.

La empresa dedicada a la ciberseguridad Check Point Research ha compartido sus conclusiones tras seguir a Camaro Dragon, un grupo de amenazas persistentes avanzadas (APT) patrocinado por el estado chino. Los investigadores han detectado una secuencia de ciberataques dirigidos contra entidades europeas de asuntos externos y un implante de firmware malicioso creado específicamente para los routers de TP-Link.

Un implante en el que los investigadores han descubierto varios componentes dañinos, entre los que se encuentra ‘Horse Shell’, una puerta trasera -‘backdoor’- que permite a los hackers tomar el control total de los routers de TP-Link infectados al mismo tiempo que eluden los sistemas de seguridad para no ser detectados.

Routers infectados

La compañía experta en ciberseguridad ha afirmado que, por experiencias previas, los implantes de routers a menudo se instalan en dispositivos arbitrarios con el objetivo de crear una cadena de nodos entre las infecciones principales y el comando y el control real. Es decir, infectar un router doméstico no implica que se esté atacando al propietario, sino que es un medio para alcanzar un objetivo.

También han señalado que si bien no se ha logrado estipular la metodología concreta con la que los ciberatacantes lograron infectar los dispositivos con este firmware malicioso; sí han asegurado que es probable que obtuvieran el acceso a través de un escaneado exhaustivo en busca de vulnerabilidades conocidas o apuntando a dispositivos que usaban contraseñas predeterminadas o débiles para la autenticación.

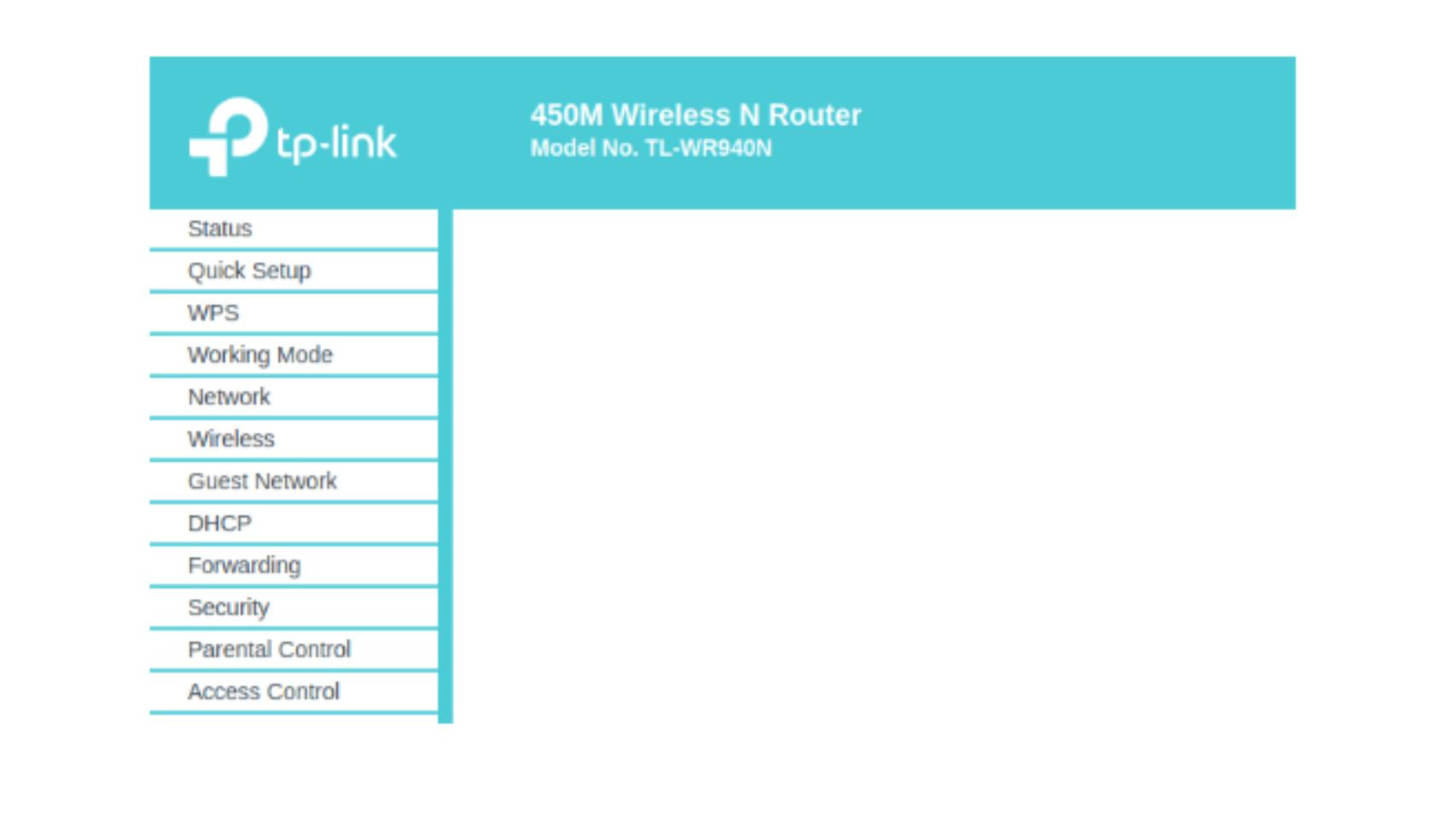

Ejemplo de interfaz del actualizador oculta tras la infección del firmware malicioso. Omicrono

La firma de ciberseguridad ha compartido dos imágenes. En una de ellas se puede ver el firmware original y legítimo de TP-Link donde se muestran los detalles de la versión en funcionamiento, así como un botón a través del cual cargar diferentes versiones para actualizar el firmware. Sin embargo, en la versión modificada de los dispositivos comprometidos por ‘Horse Shell’ -la imagen de arriba- se ha detectado el añadido de la propiedad CSS “display:none” en el formulario HTML, ocultándolo al usuario.

Por otro lado, la empresa también ha asegurado que el hecho de que el firmware de los componentes implantados sea independiente indica que una amplia gama de dispositivos y proveedores pueden estar en riesgo. La buena noticia es que los usuarios pueden tomar medidas de protección contra ataques similares.

Por ejemplo, es importante mantener al día y actualizar el firmware y software tanto de los routers como de los dispositivos conectados. También es necesario evitar el uso de credenciales predeterminadas, es decir, cambiar las claves de inicio de sesión predefinidas de cualquier dispositivo conectado a Internet a contraseñas más seguras y usar la autenticación multifactor siempre que sea posible.

La compañía ha asegurado que los atacantes a menudo escanean Internet en busca de dispositivos que todavía usan credenciales predeterminadas o débiles. La última propuesta de Check Point Research para evitar este tipo de ataques es la de contar con una infraestructura de seguridad.